VMware vCenter Server 更新未完全修复关键漏洞

文章重点

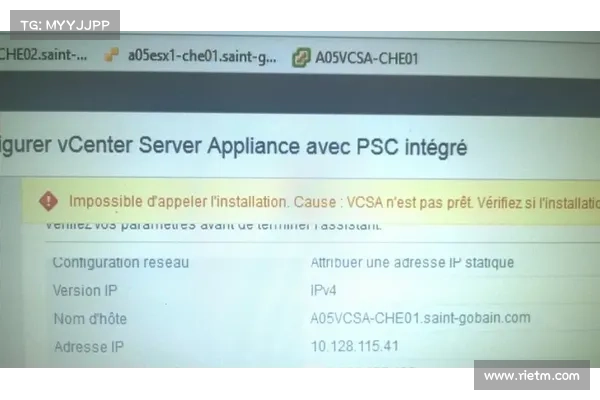

VMware 的 vCenter Server 平台存在一个未完全修复的远程代码执行漏洞,即 CVE202438812。此漏洞最早于 6 月在中国的 Matrix Cup 黑客竞赛中被发现并利用。漏洞来源于平台的分散计算环境/远程过程调用协议中的堆溢出问题。VMware 最近则成功修复了另一个高危的权限提升漏洞 CVE202438813。下午最近发布的更新显示,VMware 针对其 vCenter Server 平台的修复仍然未能完全解决一个关键的远程代码执行漏洞,这一漏洞的跟踪编号为 CVE202438812。根据 SecurityWeek 的报导,这个漏洞最初是在六月份于中国举办的 Matrix Cup 黑客竞赛中被识别并利用的。

根据 VMware 的说法,这一缺陷是由于平台的分散计算环境/远程过程调用协议中的堆溢出问题所引起的。此漏洞可能被拥有 vCenter Server 网络访问权的威胁行为者利用,通过发送一个定制的网络数据包来执行代码。不过,VMware 并没有提供关于这一修复不力的具体信息。尽管如此,VMware 在最近的更新中成功修复了另一个高危的权限提升问题,该问题的追踪编号为 CVE202438813。VMware 表示:“拥有 vCenter Server 网络访问的恶意行为者可能触发此漏洞,通过发送特制的网络数据包来提升到根权限。”

黑洞加速器最新版漏洞类型漏洞编号描述远程代码执行漏洞CVE202438812来自于分散计算环境的堆溢出问题,尚未完全修复。权限提升漏洞CVE202438813高危漏洞,已在最近的更新中成功修复。此外,为了保障系统安全,建议用户及时安装最新的更新并检查系统配置,以防受到潜在攻击的威胁。