MOVEit Transfer 安全漏洞概述

重点摘要

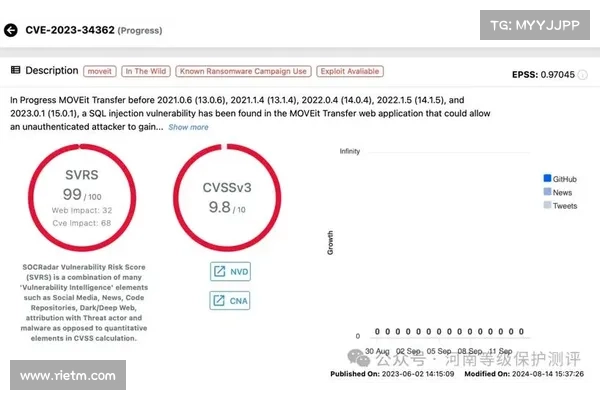

未修补的 MOVEit Transfer 文件管理 web 应用程序存在严重的 SQL 注入漏洞被报告为 CVE202334362。此漏洞影响所有在 2021061306、2021141314、2022041404、2022151415和 2023011501之前版本的 MOVEit Transfer。自至少 5 月 27 日以来,一个已知的网络犯罪团伙在大规模利用此漏洞进行攻击,犯罪分子通过安装 LEMURLOOT web shell 作为后门,提取他们能获取的任何数据。所有使用 MOVEit Transfer 的组织被建议立即阻止所有来自该应用程序的 HTTP 流量,调查是否有被攻破的迹象,并应用官方修复方案请参阅官方供应商指南。在 2023 年 5 月 27 日美国迎来长假之前,Mandiant 的研究人员开始跟踪与 MOVEit Transfer 相关的远程利用零日漏洞以及随之而来的数据盗取事件。MOVEit Transfer 是由 Progress Software Corporation 提供的一个托管文件传输应用程序。在 5 月 31 日,Progress 披露了该问题的根本原因 一种被分配为 CVE202334362 的 SQL 注入漏洞,并为所有受影响版本发布了修复。

不久后,多家大型组织报告了因该漏洞受到的数据泄露事件,网络安全和基础设施安全局(CISA)迅速将此漏洞纳入其已知利用漏洞的目录。截至目前,已知至少有 100000 名个人的个人信息被盗,此外还有大量公司数据,这些数据可能会被用于未来的敲诈或勒索软件计划。

当前受影响的组织

Progress 自称 MOVEit Transfer 被“全球数千个组织”使用,包括企业和政府实体。任何在 5 月 31 日之前使用 MOVEit Transfer 的组织可能面临脆弱性,应立即采取行动封锁该应用程序的 HTTP 流量,调查是否有被攻破的迹象,并更新到修复版本。虽然确认的攻击始于 5 月底,但一些报告表明,早在 3 月初就有攻击探测的迹象,因此应从那时起开始分析日志。

BBC 报道称,几家英国组织已经确认发生数据泄露事件包括 BBC 自身。Mandiant 的报告表明,当前的攻击是机会主义性的,而非针对特定目标,网络犯罪分子迅速从中提取尽可能多的数据,往往在最初利用后的 5 分钟内完成。微软将这些攻击归因于已知勒索软件威胁行为者 Lace Tempest (又名 Cl0p),因此数据盗窃主要预期会导致对组织的敲诈企图和其他财务要求。那些个人数据在被攻破的数据库中被盗取的人,虽然可能不会直接成为目标,但仍可能面临欺诈或身份盗窃的风险,特别是如果信息后来被出售的话。

黑洞加速器免费3小时MOVEit Transfer 攻击具体过程

目前已知的攻击过程开始于 SQL 注入,这使得攻击者能够访问组织的 MOVEit 数据库。虽然这本身足以提取一些数据,但主要的威胁来自与文件 human2aspx 相关的定制 LEMURLOOT web shell,此文件被命名为模仿合法的 MOVEit 文件。一旦安装,这将建立一个后门,使攻击者能够访问底层的 Azure 存储帐户,浏览可用信息,并大量提取数据。

Progress 报告的漏洞只提及 SQL 注入,但确认了 web shell 的使用,这表明 SQL 注入仅提供了初始立足点,随后可能结合远程代码执行RCE或命令注入,以及其他独立的文件上传漏洞。John Hammond 的调查确认了攻击链中使用 RCE 来将 web shell 编译为基于 human2aspx 提供的数据的 DLL 文件。

LEMURLOOT web shell 通过 HTTP 与操作员通信,使用自定义的 HTTP 头字段来接收命令和返回数据。该 shell 专为 MOVEit 环境量身